Cport[1] 프로그램을 이용해 프로세스별 포트 정보를 점검 한다. GUI기반 프로그램으로 포트와 프로세스 정보를 매핑하여 사용자에게 보여주는 툴이다.

IP정보, 포트정보, 프로세스 정보, 파일 정보, 사용자 정보를 한 화면에서 보여 주기 때문에 종합적으로 분석 할 때 유용하게 사용 할 수 있다.

GUI기반이지만 옵션을 이용해 텍스트로 정보를 추출할 수 있기 때문에 스크립트를 이용해 점검도 가능하다. 사용은 다음과 같이 사용 가능하다.

| cports /stext > port_process_result.txt |

다음이 툴을 실행시킨 결과 일부다. 점검한 프로세스 이름(mstsc.exe)과 해당 프로세스가 사용하고 있는 실행 파일과 IP, Port 정보 등을 추출한다.

| Process Name : mstsc.exe Process ID : 5704 Protocol : TCP Local Port : 2009 Local Port Name : Local Address : XXX.XXX.XXX.XXX Remote Port : 3389 Remote Port Name : Remote Address : XXX.XXX.XXX.XXX Remote Host Name : State : Established Process Path : C:\WINDOWS\system32\mstsc.exe Product Name : Microsoft® Windows® Operating System File Description : Remote Desktop Connection File Version : 6.0.6001.18000 (longhorn_rtm.080118-1840) Company : Microsoft Corporation Process Created On: 2023-10-05 오전 10:41:25 User Name : SONG\BigRoot Process Services : Process Attributes: A |

추출한 정보는 악성코드로 의심되는 프로세스가 외부 공격자와 통신을 시도하는지 혹은 의도하지 않은 트래픽을 발생시키는지 확인하기 위해서 사용 된다.

리눅스에서는 ‘netstat’ 명령에 p옵션을 이용해 확인 할 수 있다.

실행 파일에 대한 자세한 정보는 ‘ps’ 명령을 실행해 확인 할 수 있다.

| $ ps -f -p 1761 UID PID PPID C STIME TTY TIME CMD root 1761 1 0 May10 ? 00:00:00 /usr/sbin/apache2 -k start $ pstree -p 1761 apache2(1761)р”apache2(2322) œapache2(2323) œapache2(2324) œapache2(2325) ”apache2(2326) $ ps -f -p 2326 UID PID PPID C STIME TTY TIME CMD www-data 2326 1761 0 May10 ? 00:00:00 /usr/sbin/apache2 -k start |

로그온 세션 정보

윈도우 시스템의 경우 ‘logonsessions.exe’ 명령을 이용해 로그인한 사용자의 프로세스 정보를 확인할 수 있다. 역시 sysitnernals 패키지에 포함된다. SID 정보, 로그온 대상 시스템 정보, 현재 사용중인 프로세스 정보 등을 확인 할 수 있다.

실행은 logonsessions.exe 실행 시 p옵션을 이용해 확인 가능하고 출력되는 형태는 다음과 같다.

| [root@C:\]#logonsessions.exe /p …. [6] Logon session 00000000:00037cf2: User name: [root@C:]#logonsessions.exe /p …. [6] Logon session 00000000:00037cf2: User name: SONG\BigRoot Auth package: NTLM Logon type: Interactive Session: 0 Sid: S-1-5-21-1343024091-1035525444-839522115-1003 Logon time: 2010-02-15 Logon server: SONG DNS Domain: UPN: 3932: C:\WINDOWS\Explorer.EXE 2852: C:\WINDOWS\system32\ctfmon.exe 2840: C:\Program Files\Analog Devices\Core\smax4pnp.exe 2848: C:\Program Files\AhnLab\Smart Update Utility\AhnSD.exe 1516: C:\PROGRA~1\COMMON~1\AhnLab\ACA\ACASP.exe |

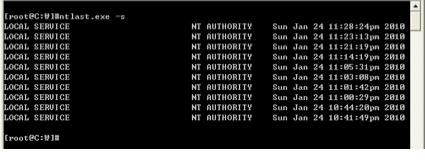

마지막 로그온 정보

윈도우 시스템에서 로그인한 정보를 수집한다. 이는 침해사고가 발생한 경우 시스템에 로그인한 시점을 확인해 침해사고 타임 테이블을 작성 합니다.

타임 테이블은 사건의 앞 뒤를 파악하고, 일련의 시간 흐름에 따라 일어난 현상을 정리하는 것으로 침해사고분석시 매우 중요한 자료가 된다. 침해사고분석 시 가장 먼저 할 것도 최초 침해사고가 발생한 시점, 즉 기준 시간을 확인하는 일이다. 기준 시작이 확인되면 해당 시간을 기준으로 시간 순서에 따라 이전에 어떤 행위가 발생했고, 이 후 어떤 일이 있었는지 확인해 타임테이블을 작성한다.