보안로그를 이용해 컴퓨터 사용 시간 계산하기

앞서 설명한 보안 로그에서 로그온 이벤트와 로그오프 이벤트(이벤트 ID 528, 551)를 이용해 컴퓨터에 로그인해 사용한 시간을 추측이 가능해 진다. 아래 표는 사용자가 컴퓨터에 로그인 후 로그오프한 감사 로그다.

| 이벤트 ID | 이벤트 설명 |

| 로그온(이벤트 ID 528/4624) | 이벤트 형식: 성공 감사 이벤트 원본: Security 이벤트 범주: 로그온/로그오프 이벤트 ID: 528 날짜: 2014-03-05 시간: 오전 12:28:13 사용자: SONG\BigRoot 컴퓨터: SONG |

| 로그오프(이벤트 ID 551/4634) | 이벤트 형식: 성공 감사 이벤트 원본: Security 이벤트 범주: 로그온/로그오프 이벤트 ID: 551 날짜: 2014-03-05 시간: 오전 12:37:20 사용자: SONG\BigRoot 컴퓨터: SONG |

로그를 통해 최초 2014-03-05 오전 12:28:13에 BigRoot사용자가 로그인해 2014-03-05 오전 12:37:20에 로그오프 한 것을 확인 할 수 있다. 사용자는 대략 10분 가량 시스템을 사용한 것을 확인 할 수 있다.

프로그램 실행 추적

이번에는 보안 로그에 기록되는 프로세스 정보를 이용해 실행된 코드를 확인하는 방법이다. 보안 로그 중에 이벤트 ID 593 로그는 특정 사용자가 정상적으로 종료한 프로세스 정보를 기록 한다.

| 이벤트 ID: 593 (0x0251) 종류: 성공 감사 설명: 프로세스를 끝냈습니다. 프로세스 ID: %1 사용자 이름: %2 도메인: %3 로그온 ID: %4 |

이벤트 ID 593 로그에는 종료한 프로세스 ID와 사용자 이름, 도메인 정보, 로그온 ID가 기록된다. 실제 로그 샘플을 보면 다음과 같다

| 이벤트 종류 : 성공 감사 이벤트 원본 : Security 이벤트 범주 : 세부 추적 이벤트 ID : 593 날짜 : 2013/02/05 시간 : 13:43:42 사용자 : NT AUTHORITY \ SYSTEM 컴퓨터 : ADMIN – DB 설명 : 과정 종료 : 프로세스 ID : 3456 이미지 파일 이름 : C : \ WINDOWS \ ime \ sl.exe 사용자 이름 : ADMIN – DB $ 도메인 : WORKGROUP 로그온 ID : (0x0, 0x3E7) |

이벤트 ID 593 샘플 로그에 기록된 정보는 넷바이오스 연결을 통해 프로그램이 실행된 내역이 기록되었다. 프로세스 ID는 3456이고, 이미지 파일로 “C:\WINDOWS\IME\sl.exe” 파일이 사용되었다. 일반적으로 IME폴더에는 sl.exe 실행파일이 존재하지 않는다. 해당 파일은 침해시스템에 공격자가 저장해둔 악성 코드이고, 시스템에 침입한 공격자가 넷바이오스 연결을 통해 sl.exe파일을 실행한 것이다. 실제로 해당 사례는 넷바이오스 연결 후 pstool을 이용해 시스템 명령을 실행했던 사례다.

다음 이벤트 로그는 cmd.exe를 이용해 프로세스 ID 4580이 관리자 계정에 의해 실행된 로그다. 앞선 로그와 차이점은 sl.exe를 실행시킨 사용자는 “ADMIN-DB$”이고, “cmd.exe”를 실행시킨 사용자는 administrator다. 사용자에 “ADMIN-DB$”라고 기록되는 것은 공유목록 이름이며, 넷바이로스 연결을 통해 프로그램이 실행되었다는 의미다.

| 이벤트 종류 : 성공 감사 이벤트 원본 : Security 이벤트 범주 : 세부 추적 이벤트 ID : 593 날짜 : 2013/02/19 시간 : 16:57:00 사용자 : ADMIN – DB \ Administrator 컴퓨터 : ADMIN – DB 설명 : 과정 종료 : 프로세스 ID : 4580 이미지 파일 이름 : C : \ WINDOWS \ system32 \ cmd.exe 사용자 이름 : Administrator 도메인 : ADMIN – DB 로그온 ID : (0x0, 0x75B64A) |

넷바이오스 연결 보안로그

| 이벤트ID | 보안로그 |

| 이벤트ID: 680 | 이벤트 형식: 성공 감사 이벤트 원본: Security 이벤트 범주: 계정 로그온 이벤트 ID: 680 날짜: 2014-02-20 시간: 오후 4:20:37 사용자: SVCTAG-F5C9HBX\Administrator 컴퓨터: SVCTAG-F5C9HBX 설명: 로그온 시도: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 로그온 계정: administrator 워크스테이션: DGSONG 오류 코드: 0x0 |

| 이벤트ID: 576 | 이벤트 형식: 성공 감사 이벤트 원본: Security 이벤트 범주: 로그온/로그오프 이벤트 ID: 576 날짜: 2014-02-20 시간: 오후 4:20:37 사용자: SVCTAG-F5C9HBX\Administrator 컴퓨터: SVCTAG-F5C9HBX 설명: 새로운 로그온에 지정된 특수 권한 사용자 이름: Administrator 도메인: SVCTAG-F5C9HBX 로그온 ID: (0x0,0xD512F86) 권한: SeSecurityPrivilege SeBackupPrivilege SeRestorePrivilege SeTakeOwnershipPrivilege SeDebugPrivilege SeSystemEnvironmentPrivilege SeLoadDriverPrivilege SeImpersonatePrivilege |

| 이벤트ID: 540 | 이벤트 형식: 성공 감사 이벤트 원본: Security 이벤트 범주: 로그온/로그오프 이벤트 ID: 540 날짜: 2014-02-20 시간: 오후 4:20:37 사용자: SVCTAG-F5C9HBX\Administrator 컴퓨터: SVCTAG-F5C9HBX 설명: 성공적 네트워크 로그온: 사용자 이름: Administrator 도메인: SVCTAG-F5C9HBX 로그온 ID: (0x0,0xD512F86) 로그온 유형: 3 로그온 프로세스: NtLmSsp 인증 패키지: NTLM 워크스테이션 이름: DGSONG 로그온 GUID: – 호출자 사용자 이름: – 호출자 도메인: – 호출자 로그온 ID: – 호출자 프로세스 ID: – 전송된 서비스: – 원본 네트워크 주소: 192.168.10.123 원본 포트: 0 |

일반적으로 넷바이오스 연결을 하면 3가지 유형의 보안 로그가 발생 된다. 공통점은 로그온 유형이 3번이고 출발지 IP정보와 컴퓨터 이름이 포함된 로그가 기록 된다는 것이다.

del 옵션을 이용해 연결을 끊게 되면 로그오프(ID 538) 로그가 기록된다.

실행한 명령: net use \\IP /del

| 이벤트ID | 보안로그 |

| 이벤트ID: 538 | 이벤트 형식: 성공 감사 이벤트 원본: Security 이벤트 범주: 로그온/로그오프 이벤트 ID: 538 날짜: 2014-02-20 시간: 오후 4:20:09 사용자: SVCTAG-F5C9HBX\Administrator 컴퓨터: SVCTAG-F5C9HBX 설명: 사용자 로그오프: 사용자 이름: Administrator 도메인: SVCTAG-F5C9HBX 로그온 ID: (0x0,0xD50845F) 로그온 유형: 3 |

원격 명령 실행 로그

넷바이오스(netbiois) 연결을 통해 시스템 명령을 실행하면 윈도우 이벤트 로그에 기록된다. sysinternals 패키지에 있는 프로그램을 이용해서 확인해 보자.

다음은 ‘psexec’ 명령을 실행한 후 이벤트 로그를 확인한 내용 이다.

| 이벤트 형식: 정보 이벤트 원본: Service Control Manager 이벤트 범주: 없음 이벤트 ID: 7036 날짜: 2015-01-31 시간: 오후 1:05:57 사용자: N/A 컴퓨터: [컴퓨터이름] 설명: PsExec 서비스가 실행 상태로 들어갔습니다. |

설명 부분에 “PsExec 서비스가 실행 상태로 들어갔습니다.” 구문이 기록 되는데 이는 pstool 툴에 포함된 ‘psexec’ 명령을 이용해 원격 시스템에 명령을 실행한 것이다.

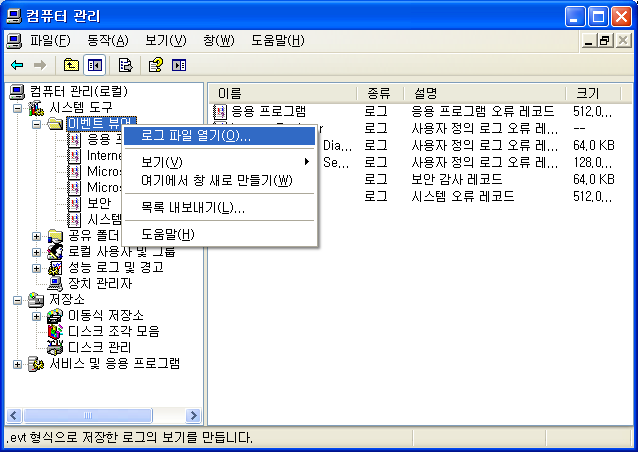

이벤트 삭제 로그

간혹 공격자가 추적을 방해하기 위해 로그를 삭제 하기도 한다. 로그를 삭제한 행위도 보안로그에 기록되기 때문에 로그가 삭제 되었는지 여부를 점검 할 수 있다.

| Event ID: 517 Type: Success Audit Description: The audit log was cleared Primary User Name: %1 Primary Domain: %2 Primary Logon ID: %3 Client User Name: %4 Client Domain: %5 Client Logon ID: %6 이벤트 형식: 성공 감사 이벤트 원본: Security 이벤트 범주: 시스템 이벤트 이벤트 ID: 517 날짜: 2014-07-18 시간: 오후 12:33:45 사용자: NT AUTHORITY\SYSTEM 컴퓨터: SONGT60 설명: 감사 로그가 지워졌습니다. 기본 사용자 이름: SYSTEM 기본 도메인: NT AUTHORITY 기본 로그온 ID: (0x0,0x3E7) 클라이언트 사용자 이름: songdg 클라이언트 도메인: SONGT60 클라이언트 로그온 ID: (0x0,0x157AF) |