인공지능(AI)을 활용하면 보안 경보 분석 업무를 더 효율적이고 쉽게 만들 수 있습니다. 보안 경보 분석에서는 방대한 양의 데이터가 실시간으로 생성되며, 이를 일일이 사람이 분석하기에는 한계가 있습니다. AI 기술을 적용하면 경보 분석에서 발생하는 주요 문제를 해결하고 자동화할 수 있습니다.

다음은 AI를 통해 보안 경보 분석 업무를 쉽게 하는 몇 가지 방법입니다:

1. 이상 탐지(Anomaly Detection)

AI 기반 이상 탐지 알고리즘은 정상적인 활동 패턴을 학습하고 비정상적인 활동을 실시간으로 탐지할 수 있습니다. 머신러닝 모델을 사용하여 평소의 네트워크 트래픽과 행동을 학습한 후, 이와 다른 활동이 나타날 경우 자동으로 경보를 생성하거나 분석 팀에 알림을 보냅니다.

활용 기술:

- 머신러닝 (예: SVM, 랜덤 포레스트)

- 딥러닝 (예: RNN, LSTM)

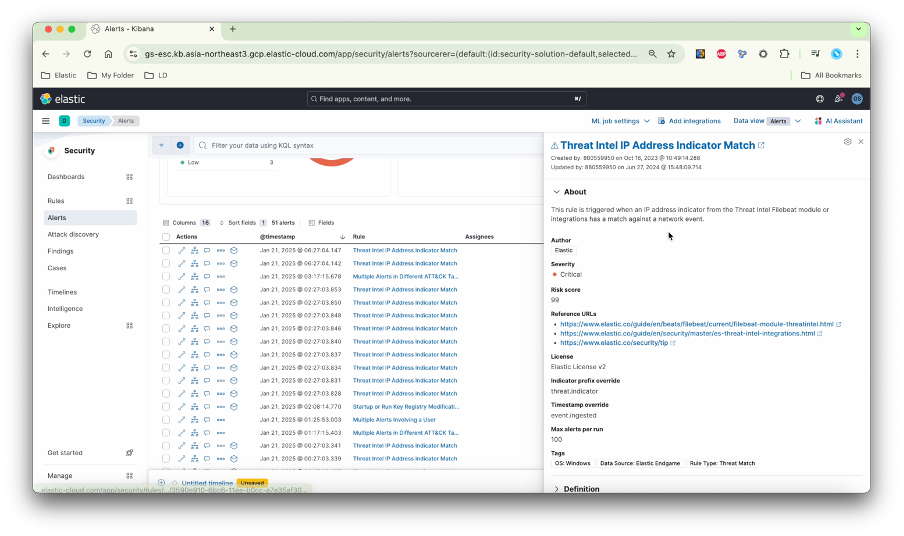

2. 경보 우선순위 지정

보안 시스템에서는 수많은 경보가 발생하므로 모든 경보를 동일하게 처리하는 것은 비효율적입니다. AI를 통해 경보의 심각도와 우선순위를 자동으로 평가하여 중요한 경보를 먼저 처리할 수 있게 합니다. 이는 경보의 과거 기록, 발생 시간대, 공격 패턴 등을 바탕으로 이루어집니다.

활용 기술:

- 자연어 처리(NLP)를 통한 로그 분석

- 기계 학습 기반의 경보 분류 시스템

3. 오탐지 감소

AI를 활용해 오탐(false positive) 경보를 줄일 수 있습니다. 기계 학습 모델은 반복적인 학습을 통해 오탐 경보의 패턴을 인식하고 이러한 경보가 다시 발생할 때 우선순위를 낮추거나 무시할 수 있게 됩니다. 이렇게 하면 보안팀이 중요한 경보에 더 집중할 수 있게 됩니다.

활용 기술:

- 오탐과 실제 경고 데이터 학습

- 딥러닝을 통한 패턴 인식

4. 자동화된 위협 인텔리전스 통합

AI는 다양한 보안 위협 정보(Threat Intelligence) 소스에서 자동으로 데이터를 수집하고 분석할 수 있습니다. 이를 통해 새로운 위협에 대한 정보를 경보 분석에 통합하여 보다 정확하고 최신의 경보 분석이 가능해집니다.

활용 기술:

- 위협 인텔리전스 플랫폼과의 API 연동

- 빅데이터 분석

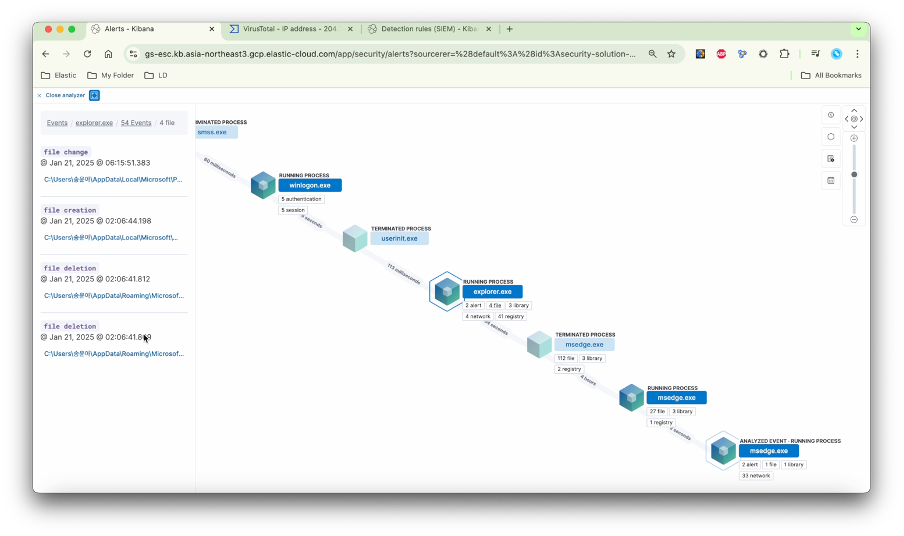

5. 보안 이벤트 상관관계 분석

여러 개의 보안 이벤트가 동시에 발생할 때, AI는 이를 상관관계 분석하여 서로 관련 있는 이벤트를 그룹화하거나 특정 공격 시나리오를 식별할 수 있습니다. 이를 통해 개별적으로는 무해해 보이는 이벤트들이 합쳐져 큰 보안 위협을 의미할 수 있음을 탐지할 수 있습니다.

활용 기술:

- 상관관계 분석 알고리즘

- 그래프 분석 및 패턴 매칭

6. 자동 대응 시스템

AI가 경보를 분석하는 동시에 자동 대응을 수행하도록 설정할 수 있습니다. 예를 들어, 의심스러운 활동이 탐지되면 AI가 자동으로 방화벽 규칙을 수정하거나 특정 사용자의 접근 권한을 일시적으로 제한할 수 있습니다.

활용 기술:

- SOAR(Security Orchestration, Automation, and Response) 플랫폼

- 자동화된 정책 실행 엔진

AI 기반 보안 경보 분석 도입의 장점

- 시간 절약: 반복적이고 수작업이 많은 분석 과정을 AI가 자동화하여 보안 팀의 시간을 절약.

- 정확도 향상: AI는 더 많은 데이터를 빠르게 분석하여 사람보다 더 일관되게 정확한 분석을 수행.

- 위협 대응 속도 향상: 실시간 분석 및 자동화된 대응을 통해 위협에 신속히 대처.

이와 같은 AI 활용을 통해 보안 경보 분석의 효율성을 크게 높일 수 있습니다