다음 표는 윈도우에서 제공하는 애플리케이션별 로그 저장 위치에 대한 정보를 표로 정리한 것이다. 각각의 애플리케이션의 자세한 옵션항목은 속성에서 확인할 수 있다.

| 구분 | 경로 |

| IIS 웹로그 | c:\WINDOWS\system32\LogFile\W3SVCX\exyymmdd.log |

| FTP로그 | C:\WINDOWS\system32\LogFiles\MSFTPSVCX\exyymmdd.log |

| SMTP로그 | C:\WINDOWS\System32\LogFiles\SmtpSvc1\exyymmdd.log |

| DHCP 로그 | C:\WINDOWS\System32\dhcp |

| DNS로그 | 이벤트 뷰어를 통해 확인 가능 합니다. |

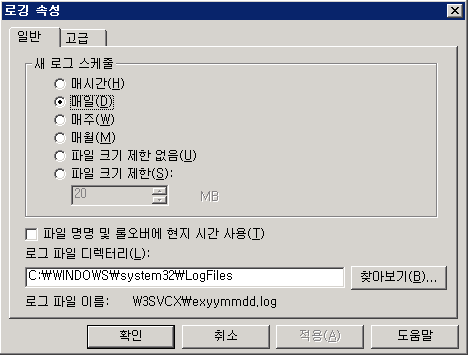

로깅 속성에 따라 로그 보관 기관과 로그 파일 관리 방식을 설정할 수 있다. 간혹 침해사고분석을 하다보면 로그 파일 크기를 제한해서 분석에 필요한 로그가 없는 경우가 있다. 이런 경우는 로깅 옵션에 파일 크기를 작게 설정해 두어서 그렇다.

웹 로그 형식은 웹 서버의 종류(아파치, 톰캣, IIS, Resin)에 따라 다양한 형태로 기록된다. 이는 로그에 기록되는 항목과 옵션 항목의 기록 순서가 틀릴 수도 있다는 의미이다. 로그 형식의 대표적인 종류는 아파치 로그 형식인 Common Log Format와 앞서 여러분이 살펴본 윈도우의 W3C 형식이 있고, 이외에도 로그를 기록하는 형식은 다양하다. (IISW3C, NCSA, IIS, IISODBC, BIN, IISMSID, HTTPERR, URLSCAN, CSV 등)

| 애플리케이션 | 로그 샘플 |

| 아파치 Common Log Format | 127.0.0.1 – frank [10/Oct/2000:13:55:36 -0700] “GET /apache_pb.gif HTTP/1.0” 200 2326 |

| 윈도우 IISW3C | 2010-11-05 08:34:29 W3SVC1 192.168.0.100 PUT /test.txt – 80 – X9.XX.XXX.8X – – 201 0 0 |

표 웹 애플리케이션 로그 샘플

윈도우 시스템 경로에 있는 Temp 디렉터리에 애플리케이션이나 기타 프로그램 관련 임시 파일 및 로그가 저장 된다. 일부 악성코드는 설치 로그를 Temp 폴더에 저장하기 때문에 로그 점검 시 system.tmp 파일도 점검하는 것을 놓치면 안된다.

백도어 프로그램 중 하나인 HKDOOR는 공격 대상 시스템에 악성코드를 감염 시키는 과정이 system.tmp 파일에 기록된다. 다음 로그가 실제 악성코드를 시스템에 설치하면서 발생한 로그다.

| C:\WINNT\temp>type system.tmp 2/27/2012 21:21:59 l=0 Modth.Flag=2,Modth.ModifyModth=1,Modth.StartModth=1, Param[0]=C:\WINNT\system32\services.exe,Param[1]=hkdoordll.dll,Param[2]=DllRegisterServer 2/27/2012 21:21:59 l=0 Freeing ‘hkdoordll.dll’: 2/27/2012 21:21:59 l=0 Couldn’t free ….. 2/27/2012 21:22:1 l=0 Start hacker’s door successfully! 2/27/2012 21:22:2 l=0 The backdoor is installed successfully! C:\WINNT\temp> |

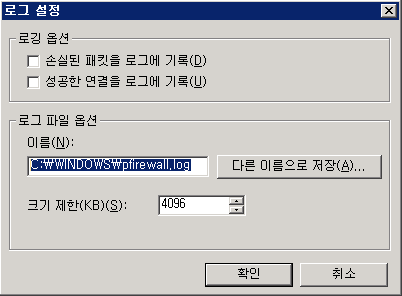

윈도우에서 제공되는 방화벽은 로깅이 가능하다. 다음은 윈도우에서 자체 방화벽 로그를 설정하는 방법이다. 허용 로그를 기록하여 침해사고가 발생했을 때 네트워크 통신 내역을 분석 정보로 활용 할 수 있다.

네트워크 통신 정보는 재부팅 되거나 통신이 종료되면 사리지는 정보다. 하지만 방화벽 로깅을 통해서 분석에 활용할 수 있게 된다.